При использовании WPScan вы можете сканировать свой веб-сайт WordPress на предмет известных уязвимостей в основной версии, плагинах и темах. Вы также можете узнать, присутствуют ли какие-либо слабые пароли, пользователи и проблемы с конфигурацией безопасности. База данных на wpvulndb.com используется для проверки на наличие уязвимого программного обеспечения, а команда WPScan поддерживает постоянно растущий список уязвимостей.

На этот раз мы собираемся погрузиться в то, как использовать WPScan с самыми основными командами.

Обновление WP Scan

Вы всегда должны обновлять WPScan, чтобы использовать последнюю версию базы данных, прежде чем сканировать свой сайт на наличие уязвимостей.

Откройте Терминал и смените каталог на папку wpscan, которую мы скачали в первом руководстве:

cd wpscanИз этого каталога мы можем запустить команду для получения последнего обновления из Github, а затем другую команду для обновления базы данных.

git pull

ruby wpscan.rb --updateВы увидите логотип WPScan и отметку об успешном обновлении базы данных.

Обновление базы данных WP Scan в терминале

Сканирование уязвимостей

Далее мы собираемся направить приложение WPScan на ваш сайт WordPress. С помощью нескольких команд мы можем проверить ваш сайт на наличие уязвимых тем, плагинов и пользователей. Это позволит вам узнать, есть ли у вашего веб-сайта высокий риск заражения. Оттуда вы можете предпринять шаги для защиты своего сайта, обновив или отключив проблемы безопасности.

Команды WPScan всегда начинаются с ruby wpscan.rb, за которым следует URL-адрес вашего веб-сайта.

ruby wpscan.rb --url http://**yourwebsite**.com

Выполнение базовой команды выше выполнит быстрое сканирование веб-сайта для определения вашей активной темы и основных проблем, таких как открытые номера версий WordPress. Вы также можете искать конкретные уязвимости, добавляя аргументы в конец этой базовой команды.

Проверка на наличие уязвимых плагинов

Добавление аргумента –enumerate vp проверяет сайт WordPress на наличие уязвимых плагинов.

ruby wpscan.rb --url http://yourwebsite.com --enumerate vpЕсли будут обнаружены уязвимые плагины, вы увидите красные восклицательные значки и ссылки на дополнительную информацию. Любой уязвимый плагин следует заменить и удалить, если вы не можете обновить его для исправления уязвимости.

Проверка уязвимых тем

Точно так же добавление –enumerate vt к команде проверяет веб-сайт WordPress на наличие уязвимых тем.

ruby wpscan.rb --url http://yourwebsite.com --enumerate vtКак и в случае с плагинами, ищите красные восклицательные значки и URL-адреса с дополнительной информацией. Любую уязвимую тему следует заменить и удалить, если вы не можете обновить ее, чтобы исправить уязвимость.

Проверка перечисления пользователей

Когда хакеры знают ваши имена пользователей WordPress, им становится проще выполнить успешную атаку методом грубой силы. Если злоумышленники получат доступ к одному из ваших пользователей с достаточными разрешениями, они смогут получить контроль над вашей установкой WordPress.

Чтобы узнать имена пользователей для входа на ваш сайт WordPress, мы будем использовать аргумент –enumerate u в конце команды.

ruby wpscan.rb --url http://yourwebsite.com --enumerate uВ идеале вы не должны иметь возможность перечислять логины ваших пользователей WordPress.

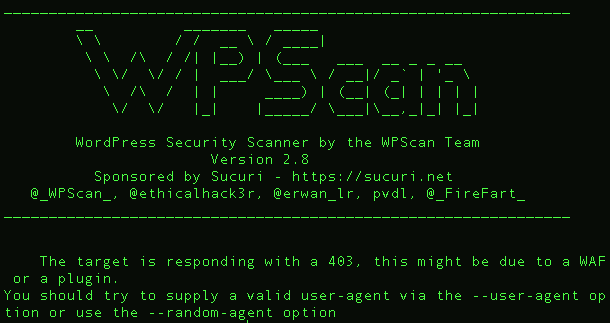

Если у вас есть брандмауэр веб-сайта или плагин, останавливающий WPScan, вы можете увидеть такую ошибку:

WPScan остановлен CloudProxy WAF

Всегда лучше использовать псевдоним, отличный от того, который используется для входа в систему, также существуют некоторые решения .htaccess для предотвращения перечисления пользователей.

Подбор пароля

Теперь попробуем несколько паролей. Если у вас есть список паролей, WPScan может использовать этот список, чтобы попытаться войти в каждую учетную запись пользователя, которую он найдет. Таким образом вы сможете увидеть, не использует ли кто-либо из ваших пользователей неправильные пароли.

Вы можете создать или собрать список слов, который представляет собой просто текстовый файл с паролями в каждой строке. У хакеров есть огромные коллекции паролей, но вы можете создать простой текстовый документ, содержащий приличное количество основных паролей. Файл просто нужно поместить в каталог wpscan, чтобы приложение WPScan могло легко его использовать.

Если у вас есть файл списка слов в каталоге WPScan, вы можете добавить аргумент –wordlist вместе с именем файла списка слов. Вы также можете указать количество потоков, которые будут использоваться одновременно для обработки списка. В зависимости от длины списка слов для его завершения может потребоваться много времени или ресурсов компьютера.

ruby wpscan.rb --url http://yourwebsite.com --wordlist passwords.txt threads 50Видеоурок

Мы подготовили небольшой видеоурок, чтобы вы могли увидеть, как это выглядит при запуске этих команд.

Важно воспользоваться возможностью проверить свой собственный веб-сайт на наличие проблем с безопасностью. Есть ли другие команды WPScan, которые вы хотите увидеть в будущих уроках? Дайте нам знать, что вы думаете в комментариях!

Источник записи: https://blog.sucuri.net