Как это устроено

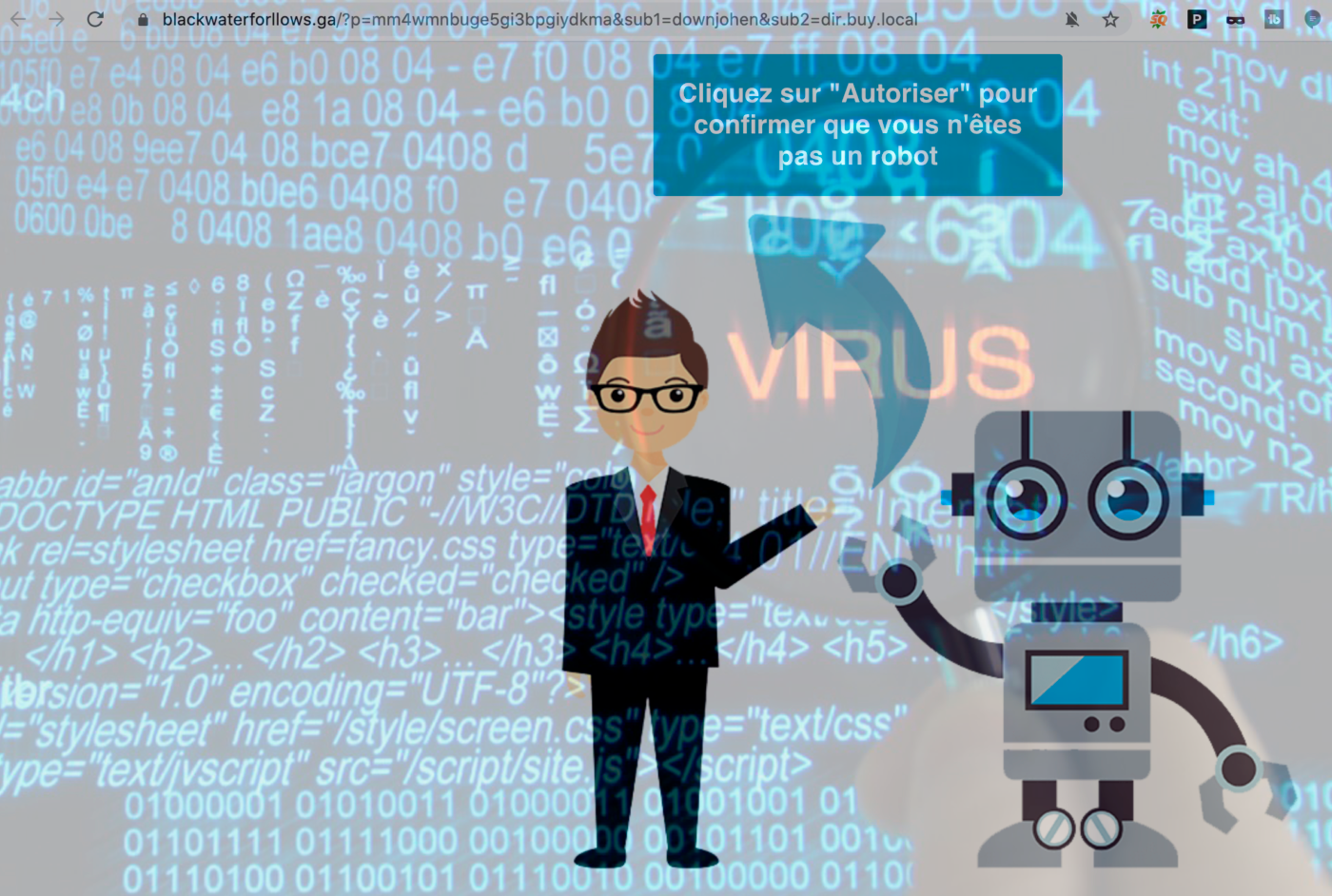

Новый вирус из домена «js.donatelloflowfirstly.ga» в наши дни заражает многие сайты WordPress, вводя строку JS-кода в файлы тем / плагинов WordPress, а также во все сообщения и страницы с помощью команды sql. Вирус будет перенаправлять сайты на вредоносные домены, такие как blackwaterforllows.ga, donatelloflowfirstly.ga и blackwaterforllows.ga.

На данный момент нет никаких подсказок, как это произошло, и единственный способ – очистить его вручную! Вот мои шаги:

1: Первый шаг

Очень важно. Сначала отключите функцию CDN, и вам нужно включить предложение Memcached / Redis, если вы используете их с хостингом VPS.

2: Основной шаг

1): проверьте свою корневую папку / public_html через Cpanel, или вы можете управлять файлами с другой панелью, если ваши сайты работают на VPS. Найдите и удалите новый созданный файл вредоносной программы. В большинстве случаев файл с именем _a или _t или lte_. У файла нет расширения.

2): удалить все кэшированные файлы. Многие сайты WordPress используют плагины кеширования, просто удалите их, так как многие кешированные файлы тоже могут быть инфицированы. Обычно кешированные файлы находятся в папке wp-content.

3. Чистая база данных

Войдите в Phpmyadmin через Cpanel или другие панели, щелкните базу данных сайта и выполните следующую команду SQL:

4: Очистка от вируса основных файлов

Есть много способов очистить ваши файлы wordpress. Вот мой путь:

1): заархивируйте все файлы сайта и загрузите zip-файл на рабочий стол.

2): разархивируйте файлы в папку «waikey», например.

3): Расположите в папке wp-content / plugins и удалите все плагины. Затем замените чистыми плагинами в папку. То же самое с файлами тем, удалите все темы и замените их чистыми.

5): Теперь запустите редактор VSCode, вы можете скачать его по адресу: https://code.visualstudio.com/ и установите.

6): откройте папку waikey (пример) через VSCode, затем нажмите Edit> Search in the files для поиска по ключевым словам: donatelloflowfirstly. Должно быть найдено только несколько файлов, поскольку мы удалили все кэшированные файлы и заменили все темы и плагины. Отредактируйте эти файлы, если знаете, как это сделать, или просто замените их чистыми файлами.

7): Пока все файлы чистые. Удалите весь сайт и загрузите чистую резервную копию в папку сайта. Теперь ваш сайт должен быть в порядке.

Есть еще один способ очистить файл, если вы можете войти в админ панель сайта. Установите плагин Wordfence и просканируйте его целиком. Wordfence обнаружит эти внедренные файлы, просто отредактируйте их или замените чистыми файлами.

5. Резервное копирование вашего сайта

Протестируйте свой сайт, теперь все должно быть в порядке, если вы выполнили указанные выше действия. Теперь вы можете повторно активировать CDN, включить memcached или redis.

Создавайте резервные копии ваших чистых файлов сайта и базы данных, и делайте резервную копию каждый раз, когда вы публикуете новую статью или другие работы, поскольку люди до сих пор не знают, где находится бэкдор и как его исправить.

Как я уже сказал, люди до сих пор не знают, где находится бэкдор и как он генерирует / загружает файл вредоносной программы, но, скорее всего, это из Nulled Plugin & Themes. Поэтому лучше удалить все темы и плагины, которые вы скачали с сайтов Warez, и купить официальную версию, если они вам нужны. И ПОМНИТЕ о резервном копировании вашего сайта и базы данных.

Проверьте исходный код вредоносного файла js.donatelloflowfirstly.ga. Файл будет искать определенные файлы и вводить код JS, а также запускать команду SQL, чтобы ввести код для публикации и страниц.

Так же ищите файлы которые содержат данный код:

ПОМНИТЕ делать резервную копию вашего сайта и базы данных каждый раз, когда вы публикуете статью в эти дни.

Появление данного вируса заставляет задуматься и над покупкой таких плагинов как WordFence (спасибо за совет подписчику блога Игорю Рекуненко). Или ему подобных решений о оторых я постараюсь написать в ближайшее время.

Эта статья была впервые размещена в блоге: https://www.waikey.com/vps-tutorials/remove-js-donatelloflowfirstly-ga/

Источник записи: https://medium.com