WordPress более десяти лет является одной из ведущих систем управления контентом (CMS). Многие из крупнейших блогов Интернета, а также множество небольших отдельных сайтов работают на платформе WordPress для публикации текста, изображений и видеоконтента во всемирной паутине.

Веб-сайт WordPress имеет как внешний, так и внутренний интерфейс. Внешний интерфейс обеспечивает представление, которое будут видеть внешние посетители при загрузке веб-страницы. К бэкэнду могут получить доступ администраторы сайта и участники, ответственные за разработку, проектирование и публикацию контента.

Как и любая другая интернет-система, WordPress является целью попыток взлома и других форм киберпреступности. Это имеет смысл, учитывая, что сейчас более 32% Интернета работает на WordPress. В этой статье мы рассмотрим некоторые из наиболее распространенных атак WordPress на программное обеспечение, а затем предложим рекомендации по защите от них и обеспечению безопасности вашего сайта.

Способы распространенных атак на WordPress

Сначала давайте рассмотрим типичные атаки, с которыми могут столкнуться владельцы сайтов WordPress.

1 SQL-инъекция

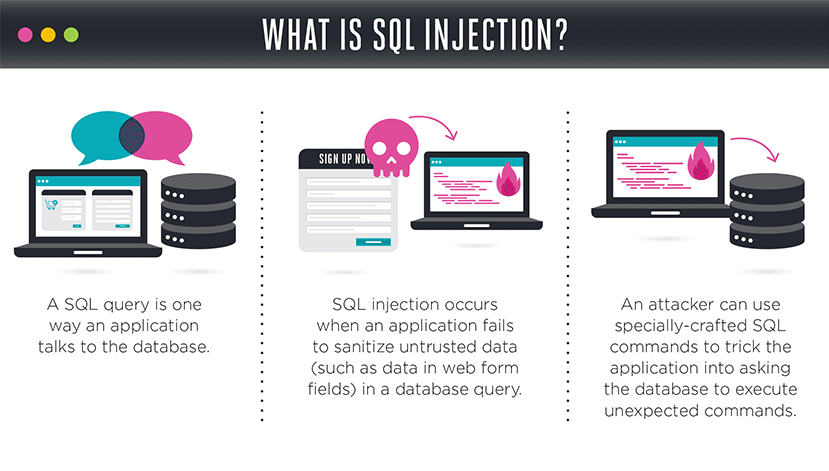

Платформа WordPress CMS опирается на уровень базы данных, в котором хранятся метаданные, а также другая административная информация. Например, типичная база данных WordPress на основе SQL будет содержать информацию о пользователях, информацию о контенте и данные конфигурации сайта.

Когда хакер выполняет атаку с использованием SQL-инъекции, он использует параметр запроса либо через поле ввода, либо через URL-адрес, чтобы выполнить настроенную команду базы данных. Запрос «SELECT» позволит хакеру просматривать дополнительную информацию из базы данных, а запрос «UPDATE» позволит им фактически изменить данные.

В 2011 году компания по обеспечению сетевой безопасности под названием Barracuda Networks стала жертвой атаки с использованием SQL-инъекции. Хакеры выполнили ряд команд по всему веб-сайту Barracuda и в конечном итоге обнаружили уязвимую страницу, которую можно было использовать в качестве портала к основной базе данных компании.

2 Межсайтовый скриптинг

Атака с использованием межсайтовых сценариев, также известная как XSS, похожа на SQL-инъекцию, поскольку она нацелена на элементы JavaScript на веб-странице, а не на базу данных, стоящую за приложением. Успешная атака может привести к компрометации личной информации внешнего посетителя.

С помощью XSS-атаки хакер добавляет код JavaScript на веб-сайт через поле комментария или другой текстовый ввод, а затем этот вредоносный сценарий запускается, когда другие пользователи посещают страницу. Мошеннический код JavaScript обычно перенаправляет пользователей на мошеннический веб-сайт, который пытается украсть их пароль или другие идентифицирующие данные.

Даже популярные веб-сайты, такие как eBay, могут быть объектами XSS-атак. В прошлом хакеры успешно добавляли вредоносный код на страницы продуктов и убеждали клиентов войти на поддельную веб-страницу.

3 Внедрение команд

Такие платформы, как WordPress, работают на трех основных уровнях: веб-сервер, сервер приложений и сервер базы данных. Но каждый из этих серверов работает на оборудовании с определенной операционной системой, такой как Microsoft Windows или Linux с открытым исходным кодом, и это представляет собой отдельную потенциальную область уязвимости.

При атаке с помощью инъекции команд хакер вводит вредоносную информацию в текстовое поле или URL-адрес, аналогично SQL-инъекции. Разница в том, что код будет содержать команду, которую распознают только операционные системы, например команду «ls». При выполнении отобразится список всех файлов и каталогов на хост-сервере.

Определенные камеры, подключенные к Интернету, оказались особенно уязвимыми для атак с подачей команд. Их микропрограммное обеспечение может некорректно раскрывать конфигурацию системы для внешних пользователей при подаче ложной команды.

4 Включение файла

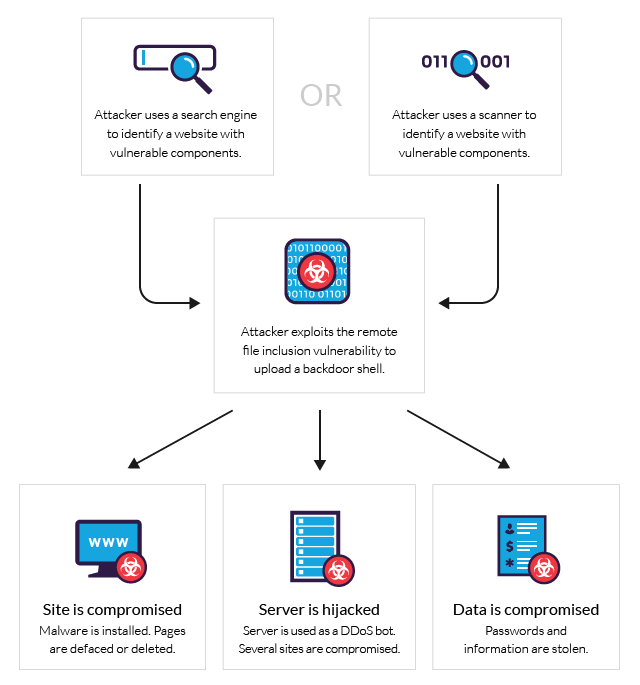

Общие языки веб-кодирования, такие как PHP и Java, позволяют программистам обращаться к внешним файлам и скриптам из своего кода. Команда «include» – это общее название для этого типа деятельности.

В определенных ситуациях хакер может манипулировать URL-адресом веб-сайта, чтобы скомпрометировать раздел кода, содержащий «включить», и получить доступ к другим частям сервера приложений. Определенные плагины для платформы WordPress оказались уязвимыми для атак включения файлов. Когда происходят такие взломы, злоумышленник может получить доступ ко всем данным на основном сервере приложений.

Советы по защите

Теперь, когда вы знаете, на что обращать внимание, вот несколько простых способов усилить безопасность WordPress. Очевидно, что существует гораздо больше способов защитить ваш сайт, чем указано ниже, но это относительно простые методы для начала, которые могут принести впечатляющую прибыль от пресечения хакеров.

1 Используйте безопасный хост и брандмауэр.

Платформа WordPress может запускаться с локального сервера или управляться через среду облачного хостинга. В целях обеспечения безопасности системы предпочтительнее разместить на сервере. В верхнем WordPress хосты на рынке будут предлагать шифрование SSL и другие формы защит безопасности.

При настройке размещенной среды WordPress крайне важно включить внутренний брандмауэр, который будет защищать соединения между вашим сервером приложений и другими сетевыми уровнями. Брандмауэр будет проверять достоверность всех запросов между уровнями, чтобы гарантировать, что разрешена обработка только законных запросов.

2 Обновляйте темы и плагины

Сообщество WordPress заполнено сторонними разработчиками, которые постоянно работают над новыми темами и плагинами, чтобы использовать возможности платформы CMS. Эти надстройки могут быть бесплатными или платными. Плагины и темы всегда следует загружать прямо с сайта WordPress.org.

Внешние плагины и темы могут быть опасными, поскольку они включают код, который будет запускаться на вашем сервере приложений. Доверяйте только тем надстройкам, которые получены от надежного источника и разработчика. Кроме того, вам следует регулярно обновлять плагины и темы, поскольку разработчики будут выпускать улучшения безопасности.

В консоли администратора WordPress вкладку «Обновления» можно найти в самом верху списка меню «Панель инструментов».

3 Установите сканер вирусов и VPN.

Если вы используете WordPress в локальной среде или имеете полный доступ к серверу через своего хостинг-провайдера, вам необходимо убедиться, что в вашей операционной системе работает надежный антивирусный сканер. Бесплатные инструменты для сканирования вашего сайта WordPress, такие как Virus Total, проверят все ресурсы на наличие уязвимостей.

При подключении к среде WordPress из удаленного местоположения вы всегда должны использовать клиент виртуальной частной сети (VPN), который обеспечит полное шифрование всей передачи данных между вашим локальным компьютером и сервером.

4 Блокировка от атак грубой силы

Одна из самых популярных и распространенных атак WordPress принимает форму так называемых атак грубой силы. Это не более чем автоматизированная программа, которую хакер запускает у «входной двери». Он сидит там и пробовал тысячи различных комбинаций паролей и натыкается на правильный достаточно часто, чтобы это окупилось.

Хорошая новость заключается в том, что есть простой способ предотвратить применение грубой силы. Плохая новость в том, что слишком многие владельцы сайтов не применяют исправление. Ознакомьтесь с All in One WP Security and Firewall. Это бесплатно и позволяет установить жесткое ограничение на попытки входа в систему. Например, после трех попыток плагин блокирует сайт от дальнейших входов с этого IP-адреса в течение заданного периода времени. Вы также получите уведомление по электронной почте о срабатывании функции блокировки.

5 Двухфакторная аутентификация.

Этот изящный метод защиты вашего сайта основан на том факте, что хакер, скорее всего, не сможет получить контроль над двумя вашими устройствами одновременно. Например, компьютер И мобильный телефон. Двухфакторная аутентификация (2FA) превращает вход на ваш веб-сайт в двухэтапный процесс. Как обычно, вы входите в систему обычным способом, но затем вам будет предложено ввести дополнительный код, отправленный на ваш телефон.

Умно, а? Этот дополнительный шаг увеличивает безопасность вашего сайта в геометрической прогрессии за счет разделения входа на несколько этапов. Проверьте этот список бесплатных плагинов, которые помогут вам настроить 2FA. Те хакеры, которые думали попытаться взломать ваш сайт, вероятно, уже передумали.

Заключение

Хотя 100% безопасного веб-сайта не существует, есть множество шагов, которые вы можете предпринять, чтобы защитить свой сайт. Использование хорошего брандмауэра, своевременное обновление тем и плагинов и периодическое сканирование на вирусы могут иметь огромное значение.

Возможно, стоит думать о безопасности веб-сайта как о вечном итеративном процессе. Никогда не должен наступать момент, когда вы отступаете и думаете, что он «завершен», потому что игра между хакерами и защитниками веб-сайтов никогда не прекратится, и даже официально санкционированные онлайн-игроки начинают заниматься онлайн-наблюдением. Только зная о последних угрозах и способах их отражения, вы сможете поддерживать кибербезопасность и конфиденциальность в Интернете.

Жаль, что мир должен быть таким, но примите это и двигайтесь дальше. Если вы никогда не делали этого раньше, сейчас самое время найти несколько уважаемых новостных сайтов в области кибербезопасности. Либо подпишитесь на их рассылку, либо хотя бы регулярно посещайте их. Начните с поиска в Google (или любой поисковой системе по вашему выбору) по запросу «новости кибербезопасности».

Есть вопрос или добавить еще несколько советов? Оставить комментарий и дайте нам знать.

Источник записи: https://www.wpexplorer.com