Вы можете использовать ряд различных инструментов для тестирования веб-приложения, главным образом для обнаружения скрытых веб-страниц и каталогов или для получения приблизительного представления о том, где находятся низко висящие плоды или основные уязвимости.

Итак, сегодня в этой статье мы обсудим, как вы можете идентифицировать скрытые веб-страницы или определять существующие уязвимости в веб-приложении, и все это с помощью одного из лучших инструментов перехвата «Burpsuite».

Что такое краулер?

Термин «веб-сканер» или «веб-паук» является наиболее распространенным и используется несколько раз при тестировании веб-приложения. Итак, что это за краулер ??

Используя его название, мы можем изобразить, что поисковый робот медленно и глубоко исследует конкретный регион, а затем выводит результаты в определенном формате.

Так что, Burp’s Crawler – это одно и то же ??

Согласно порту Swigger, «фаза сканирования включает в себя навигацию по приложению, переход по ссылкам, отправку форм и вход в систему, чтобы каталогизировать содержимое приложения и пути навигации в нем».

Проще говоря, мы можем сказать, что отрыжка гусеничный программным образом перемещается в пределах всего веб-приложения, следует за Перенаправление URL, журналы внутри входа порталов, а затем добавляет их все в древовидную структуру более с точки зрения Карта сайта в Target таб.

Однако этот поисковый робот работает так же, как инструменты «Dirb» или «DirBuster» – сканеры веб-контента, которые перебирают веб-сервер, например, чтобы выгрузить посещенные, непосещенные и скрытые URL-адреса веб-приложение.

Ранее в предыдущих версиях burpsuite говорилось «1.7», мы получили этот краулер под названием «Паук». Итак, почему это произошло, какие новые особенности были у ползунка отрыжки, которые заставили паука исчезнуть?

Сканирование с настройками по умолчанию !!

Если вы знакомы с функцией паука, то, возможно, вы знаете, что паук удерживает определенную вкладку на панели отрывного костюма. Но с улучшениями ползунок отрыжки предустановлен в разделе панели инструментов. Тем не менее, это помогает нам отслеживать и контролировать автоматические действия отрыжки в одном месте.

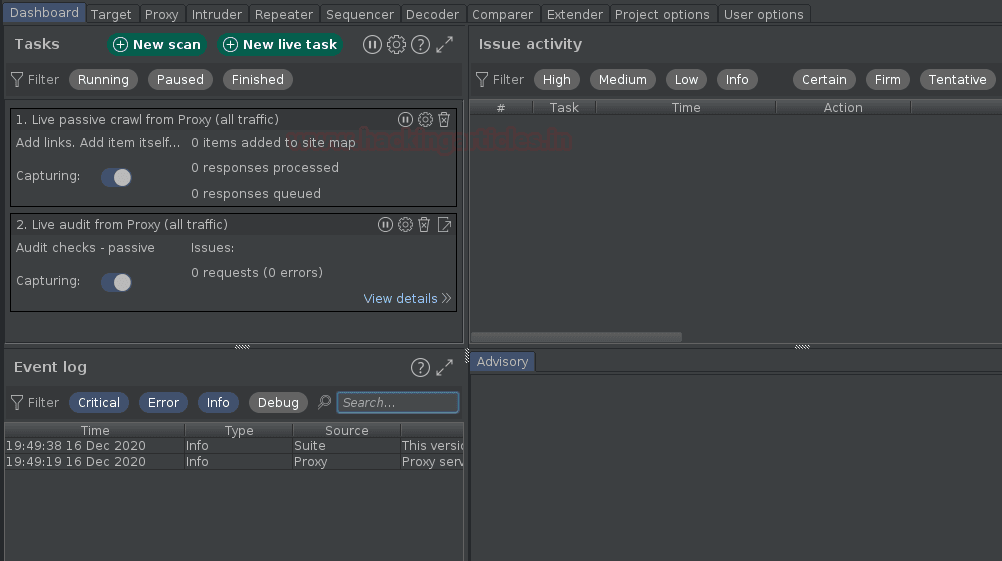

Итак, чтобы начать работу со сканером, давайте включим наш burpsuite и перенаправим в раздел Dashboard там.

Как только мы попадаем на панель управления, мы видим номер указанного подраздела. Давайте рассмотрим их подробнее:

-

Задачи – раздел «Задачи» содержит сводку всех запущенных обходов и сканирований, независимо от того, являются ли они определяемыми пользователем или автоматическими. Здесь мы можем приостанавливать и возобновлять отдельные задачи или все задачи вместе, и даже мы можем просматривать подробные версии определенного сканирования или аудита.

-

Журнал событий – Функция журнала событий генерирует все событиячто burpsuite следующимкак если прокси запускается событие будет генерироваться для него, или раздел специфичный не работает должным образом, то журнал событий с будет.

-

Действия по устранению неполадок – в этом разделе исключены распространенные уязвимости в приложении, которые сканирует burpsuite, и далее мы можем разделить их все, применив определенные фильтры в соответствии с их серьезностью и разрушительностью.

-

Рекомендации – это один из наиболее важных разделов панели инструментов отрыжки, поскольку он демонстрирует выбранную уязвимость в развернутой форме, например, путем определения полезной нагрузки с помощью запроса и ответа, упоминания причины ее существования, определения шагов по смягчению и удаления ссылки и оценки CVSS для нашего обзора.

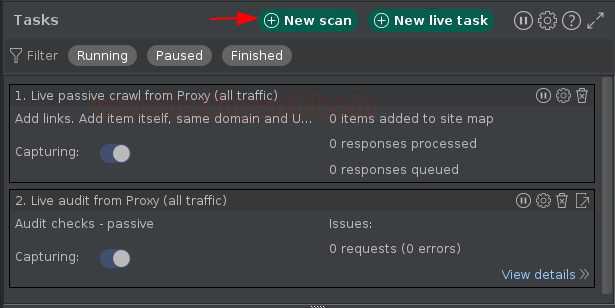

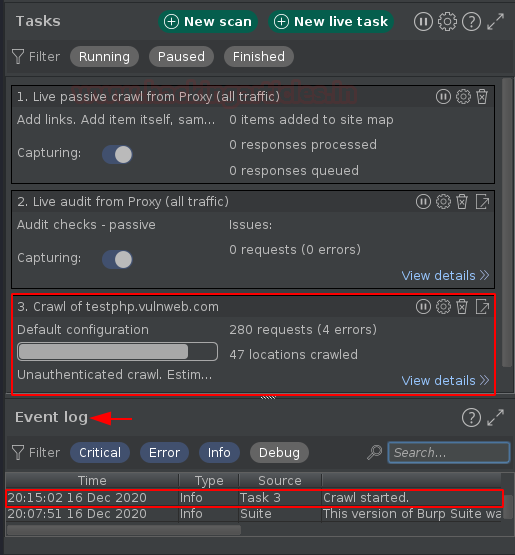

Таким образом, чтобы копать веб-приложение, нам нужно нажать кнопку «Новое сканирование», расположенную в верхней части раздела Задачи.

Как только мы это сделаем, мы будем перенаправлены в новое всплывающее окно с надписью «Новое сканирование».

Там нас встретят с двумя вариантами –

- Сканирование и аудит

- Ползать

Однако в этом разделе мы перейдем только в режим «Сканирование». А другой мы обсудим позже в этой статье.

Поскольку мы идем с конфигурациями по умолчанию, мы просто набираем тестовый URL, например, «http://testphp.vulnweb.com/», и нажимаем кнопку «ОК».

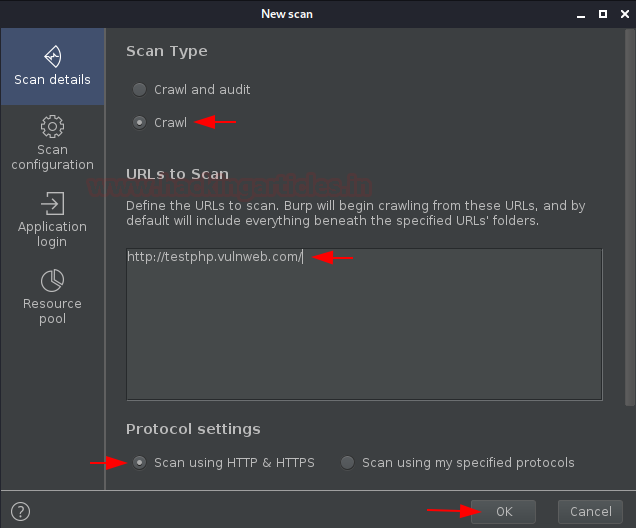

Когда мы это сделаем, окно исчезнет, а на панели управления мы выровняем нашу новую задачу как «Сканирование test.vulnweb.com», а в журнале событий мы увидим, что мы получили событие «Сканирование. начал”.

Через несколько минут задача сканирования будет завершена, и мы получим уведомление. Но где результат ??

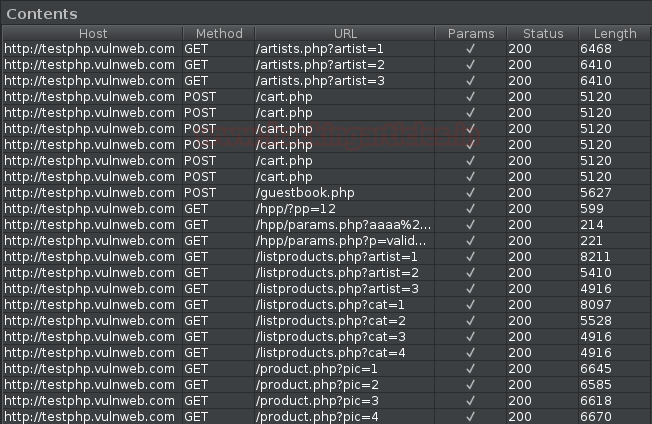

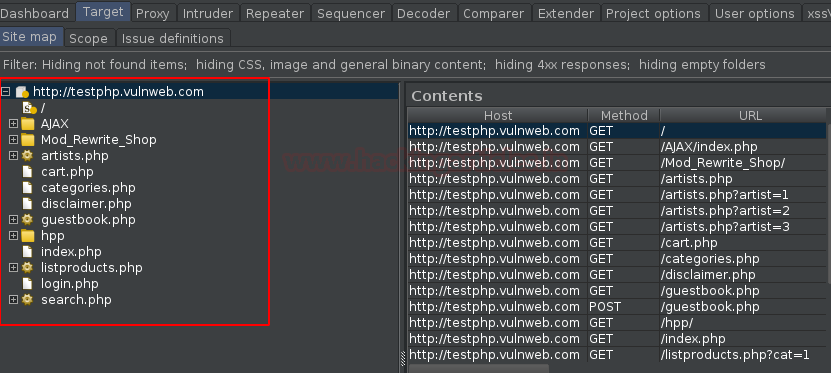

Как было определено ранее, поисковый робот выводит результат в виде дерева в виде карты сайта на вкладке Target, давайте переместимся туда.

Большой !! Мы получили то, чего желали. На правой панели у нас есть почти каждый URL-адрес веб-страницы, наряду с этим он несет в себе HTTP-методы и раздел параметров, который определяет, какой URL-адрес требует в нем значения Params.

Из-за несанкционированных полей ввода существует ряд серьезных уязвимостей, поэтому с помощью этих сброшенных данных мы можем просто отделить URL-адреса, которые содержат значения ввода, которые, таким образом, могут быть дополнительно протестированы. А для этого просто дважды щелкните поле «Параметры».

Однако, если мы хотим проверить страницы или конкретный каталог, мы можем просто перейти в левую часть и выбрать там желаемый вариант.

Настройка краулера

Что, если некоторые конкретные веб-страницы находятся вне области видимости ?? Или веб-сайту нужны определенные учетные данные для просмотра запрещенных веб-страниц?

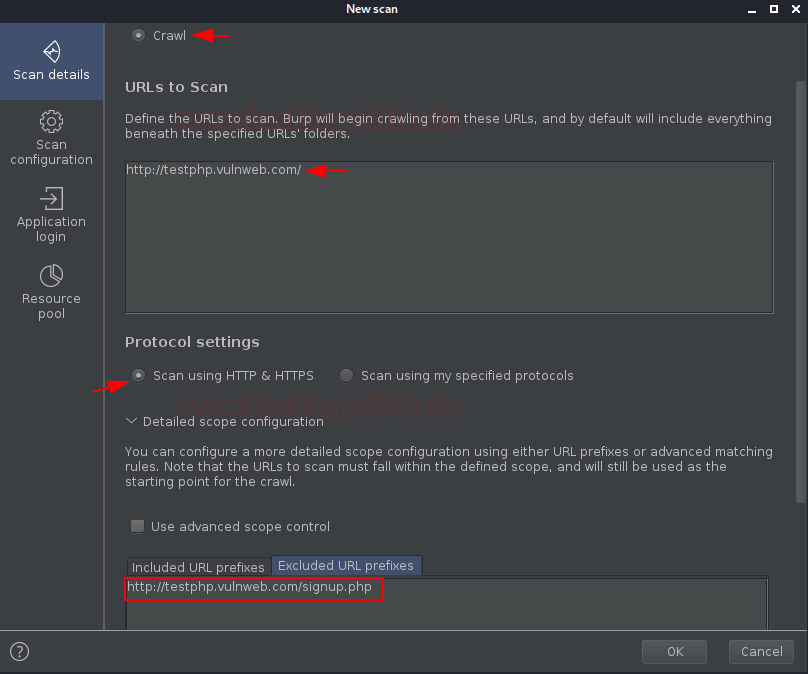

Следовательно, в таких случаях нам необходимо настроить наш сканер так, чтобы он мог работать так, как мы хотим. Итак, чтобы сделать это, вернемся к панели инструментов и снова выберем опцию «Новое сканирование». Но в этот раз мы не будем нажимать «ОК» после установки URL.

Настройка URL вне области видимости

Ниже, в настройке протокола, есть опция для Детальной конфигурации области, где мы просто перейдем к «Префиксы исключенных URL» и введем URL вне области действия, например http://testphp.vulnweb.com/signup. php

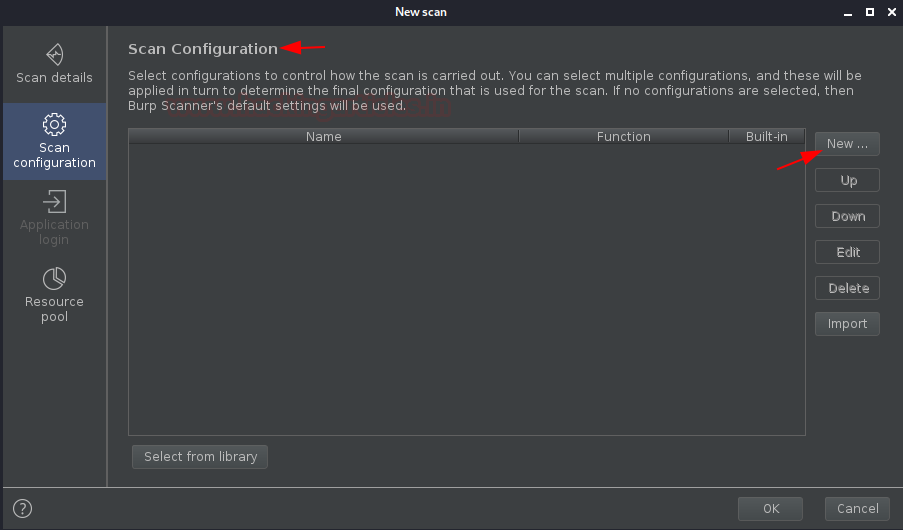

Таким образом, для дальнейшей настройки мы перейдем к опции «Конфигурация сканирования». И там мы нажмем кнопку «Новый», чтобы настроить нового краулера.

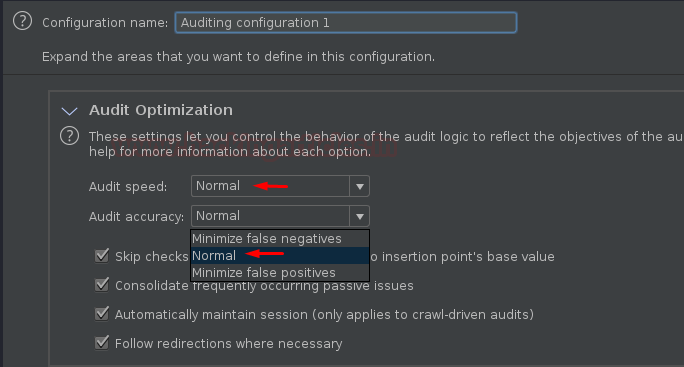

Как только мы это сделаем, мы откроем еще одно окно с параметрами конфигурации. Давайте оставим имя конфигурации по умолчанию, однако вы можете изменить его, если хотите.

Кроме того, вариант оптимизации сканирования разделяется на «от самого быстрого к самому глубокому», поэтому мы изменим его в соответствии с нашими требованиями.

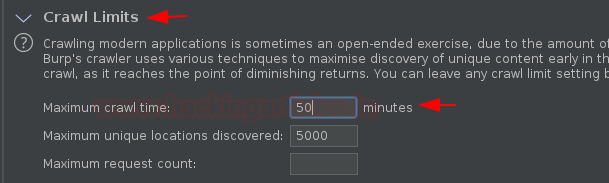

Лимит сканирования считается важным фактором, поскольку он определяет необходимое время и глубину сканирования приложения. Таким образом, мы установим максимальный лимит сканирования на 50 минут, а Максимальное количество обнаруженных уникальных местоположений – на 5000.

Существуют приложения, которые несут порталы регистрации пользователей или входа в систему, поэтому проверка обоих вариантов приведет к тому, что поисковый робот burp будет самостоятельно регистрироваться с некоторыми случайными значениями, если он сталкивается с порталом регистрации, и даже использовать неправильные учетные данные на порталах входа в систему, например, чтобы определять поведение сайта.

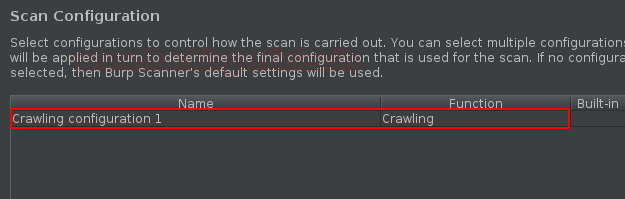

Теперь со всеми этими конфигурациями, как только мы нажимаем кнопку «Сохранить», мы получаем наш сканер в списке на панели управления новым сканированием.

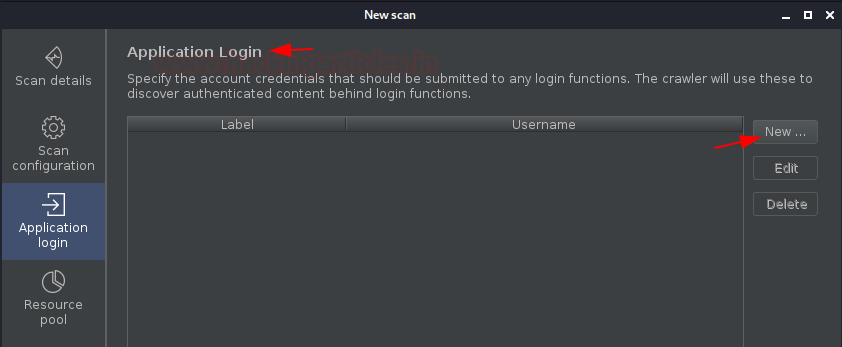

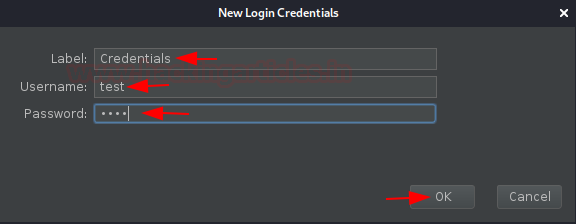

Что, если поисковый робот обнаружит закрытые страницы? Или админ-портал? Таким образом, для таких ситуаций давайте добавим некоторые учетные данные по умолчанию, чтобы сканер мог их использовать !!

Перейдите в раздел «Вход в приложение» и нажмите «Создать».

Во всплывающем окне введите желаемые учетные данные и нажмите кнопку «ОК».

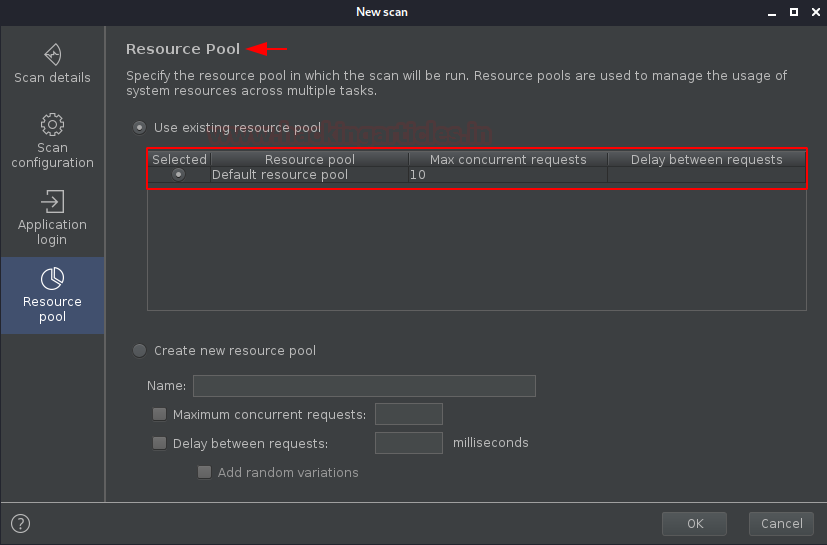

Наряду со всем этим у нас есть еще одна опция в «Панели мониторинга нового сканирования», то есть «Пул ресурсов».

Пул ресурсов – это в основном раздел, определенный для одновременных запросов или, проще говоря, мы можем сказать, сколько запросов сканер отправит приложению за один раз, и каков будет временной промежуток между двумя запросами.

Следовательно, если вы тестируете хрупкое приложение, которое может перестать работать с чрезмерным количеством запросов, вы можете настроить его соответствующим образом, но, поскольку мы тестируем демонстрационное приложение, мы установим их по умолчанию.

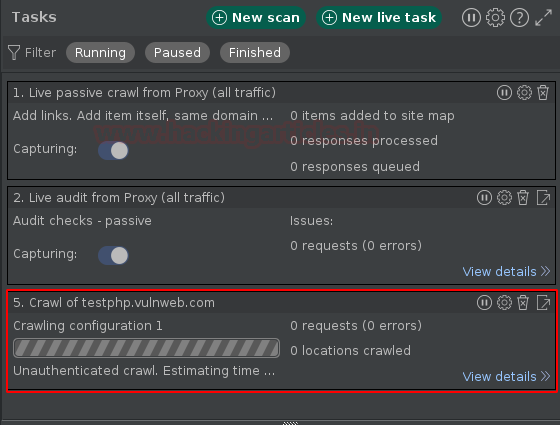

Теперь, когда мы нажимаем кнопку «ОК», наш сканер запускается, за которым можно следить на панели управления.

А теперь подождем, пока он закончится !! Когда мы переходим на вкладку Target, мы, таким образом, получаем наш вывод в списке, и там мы можем заметить, что страница регистрации не упоминается, что означает, что наша конфигурация работала правильно.

Сканирование уязвимостей через Burpsuite

Скорее всего, burpsuite является инструментом для поиска уязвимостей. Таким образом, он сканирует приложения с именем «Аудит». В Интернете есть несколько сканеров уязвимостей, и burpsuite является одним из них, поскольку он предназначен для использования тестировщиками безопасности и тесно связан с существующими методами и методологиями выполнения ручных и полуавтоматических тестов на проникновение веб-приложения.

Итак, давайте откопаем уязвимое приложение testphp.vulnweb и выясним, какие основные уязвимости оно несет.

Аудит с конфигурацией по умолчанию

Поскольку мы уже просканировали приложение, было бы проще провести его аудит, однако для запуска сканера нам нужен только URL-адрес, независимо от того, получаем ли мы его, отправив запрос или через целевую вкладку.

На снимке экрана видно, что мы отправили базовый URL-адрес, щелкнув правой кнопкой мыши и выбрав «Сканировать».

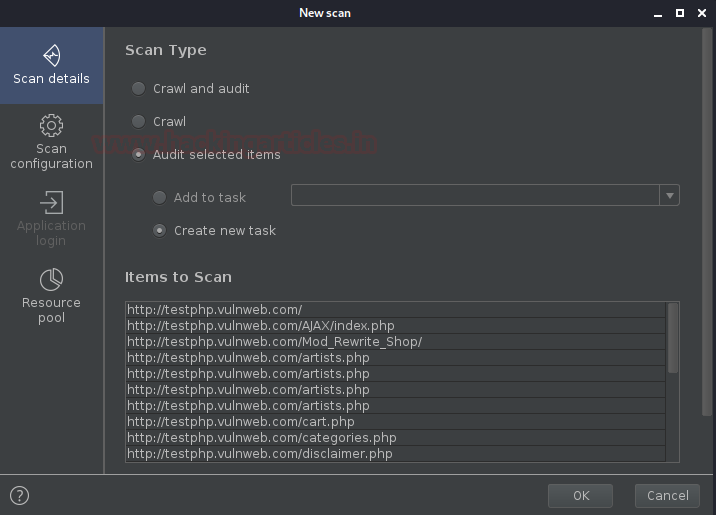

Как только мы это сделаем, мы снова будем перенаправлены на панель инструментов New Scan. Но ждать !! На этот раз у нас есть еще один вариант, то есть «Аудит выбранных элементов», как только мы выберем его, мы получим все URL-адреса в поле «Элемент для сканирования» (это происходит потому, что мы выбрали базовый запрос).

Поскольку мы имеем дело с аудитом по умолчанию, мы просто нажимаем там кнопку «ОК».

И теперь я думаю, вы знаете, куда нам нужно идти. Да !! Вкладка Dashboard.

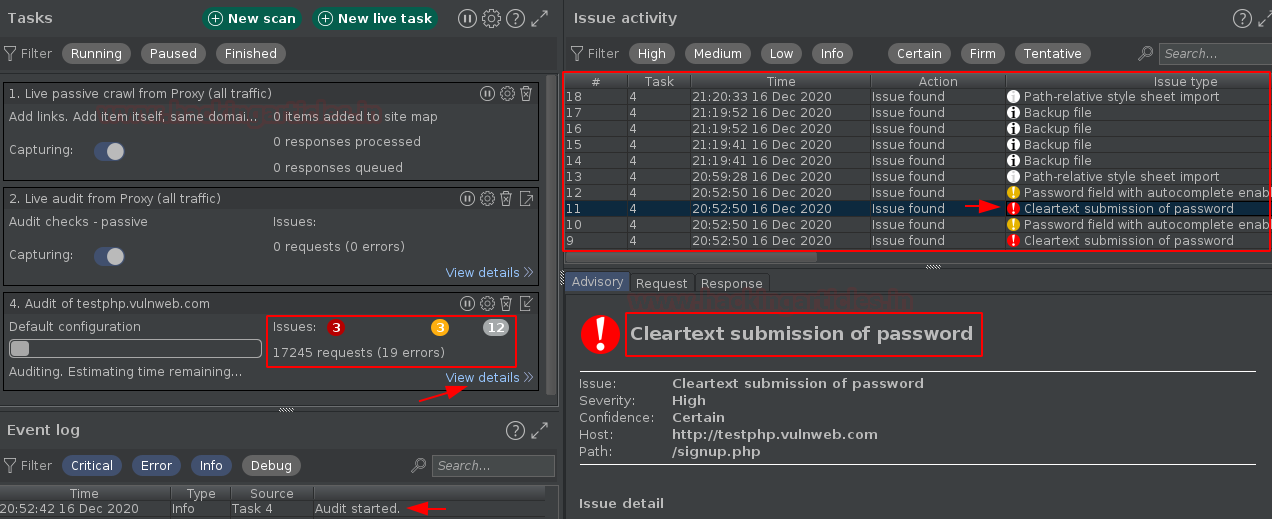

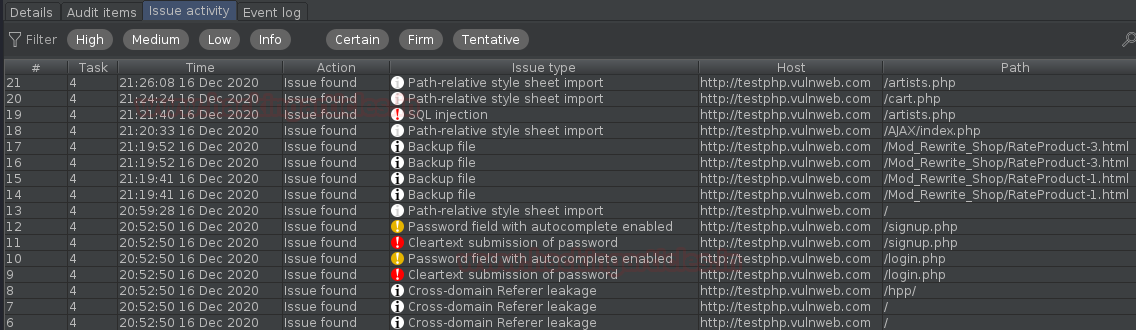

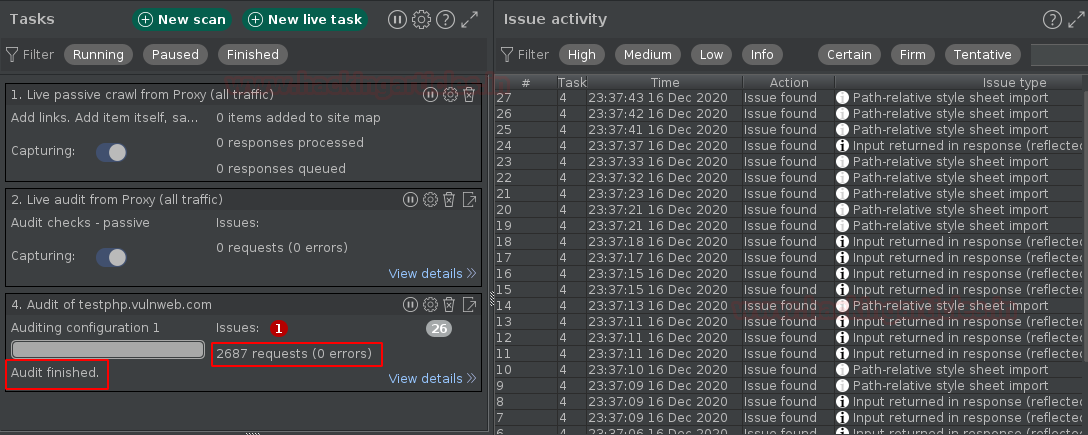

На этот раз изменились не только раздел «Задачи» и журнал событий, но и изменения в разделе «Действия по проблеме» и в разделах с рекомендациями.

Из изображения выше мы видим, что за несколько минут наш сканер отправил около 17000 запросов к веб-приложению и даже сбросил ряд уязвимостей в соответствии с их уровнем опасности.

Что, если мы хотим увидеть подробную версию ??

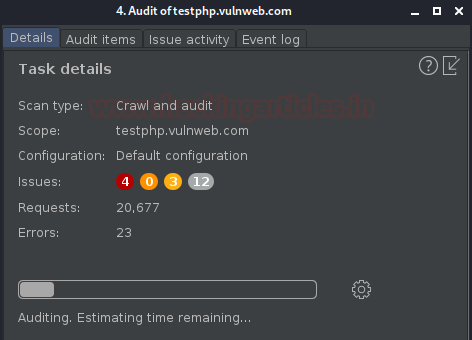

Для этого просто нажмите на раздел «Просмотр подробностей», расположенный в нижней части определенной задачи, и вы будете перенаправлены в новое окно со всеми уточненными деталями в нем.

Круто !! Давайте проверим проверенные элементы.

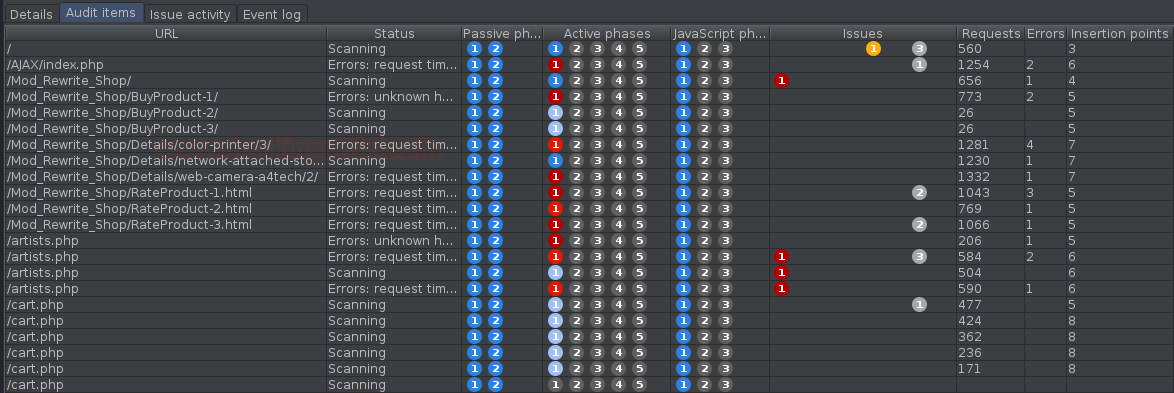

И когда мы перейдем на вкладку «Элементы аудита», мы, таким образом, перейдем к подробной версии проверенных разделов, где мы получим статуи, активные и пассивные фазы, запросы по URL и многое другое.

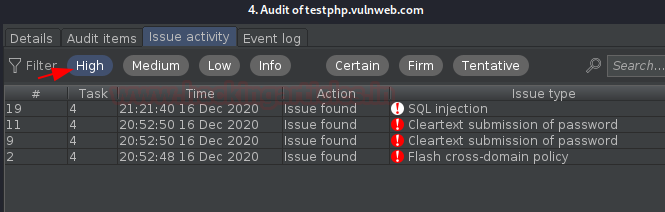

Кроме того, мы даже можем подробно проверить Проблемы, обнаруженные в веб-приложении.

Хотя мы даже можем отфильтровать их по определенным уровням серьезности.

Не только эти вещи, на целевой вкладке, что-то нас ждет, то есть проблемы и рекомендации также упоминаются там, но если мы посмотрим на дерево проблем на левой панели, мы увидим несколько цветных точек, в основном красных и серых, указывающих что эти URL-адреса имеют высокие и информативные существующие уязвимости соответственно.

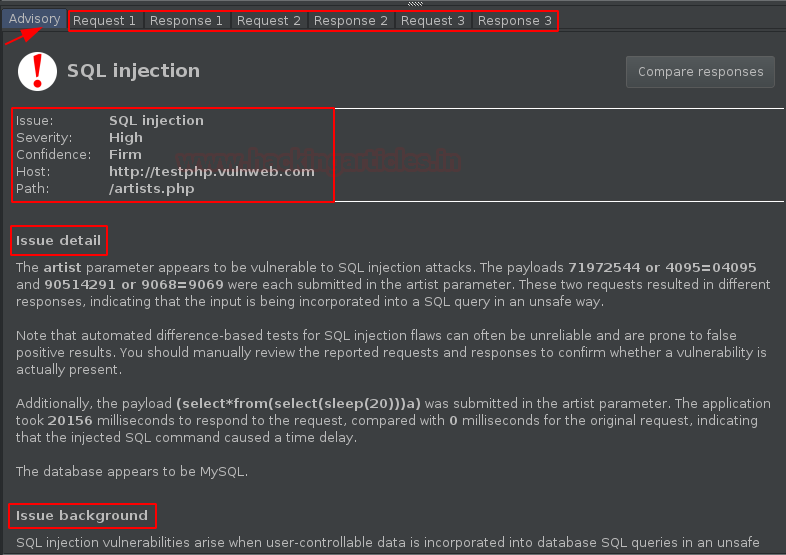

Однако из приведенного ниже изображения с опцией Advisory для SQL Injection есть специальная панель для запросов и ответов, давайте проверим их и определим, как сканер подтверждает, что существует SQL Injection.

Когда мы переходим к 3- му запросу, мы получили запрос SQL, основанный на времени, введенный в поле «artist =».

И когда мы передали этот запрос браузеру, мы получили задержку около 20 секунд, что подтверждает, что уязвимости, сброшенные с помощью сканера, запускаются.

Вы можете подумать: «Хорошо, у меня есть уязвимость, но я не знаю об этом – что еще я могу получить или как связать ее, чтобы нанести решающий удар».

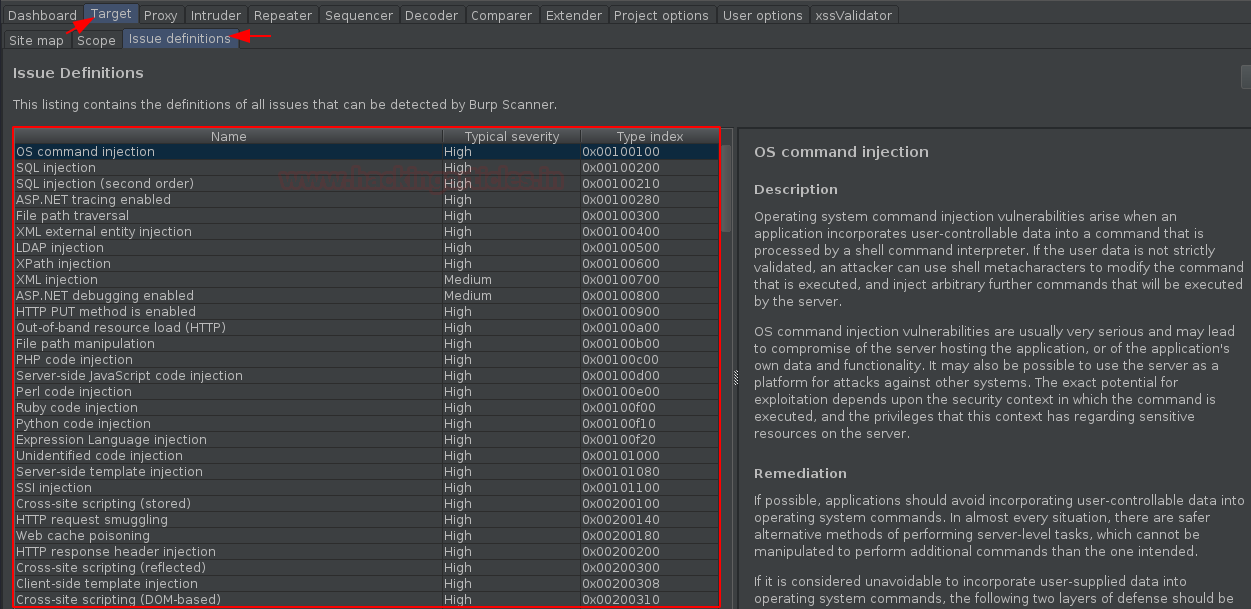

Поэтому, чтобы решить эту проблему, у нас есть раздел определения проблемы, где мы можем просто пройти через определенную или зафиксированную уязвимость.

Определение конфигураций аудита

Подобно опции «Сканирование», мы можем просто настроить этот аудит, вернувшись на панель «Новое сканирование», щелкнув правой кнопкой мыши определенный URL-адрес и нажав «Сканировать».

Здесь, на изображении выше, если мы прокрутим вниз, мы получим ту же опцию для установки URL вне области действия, что и в разделе «Сканирование».

Теперь, продвигаясь дальше с конфигурациями сканирования, нажмите кнопку «Новый», как мы делали ранее.

Установив имя конфигурации по умолчанию и установив нормальную точность аудита, вы можете определить ее в соответствии с вашими потребностями.

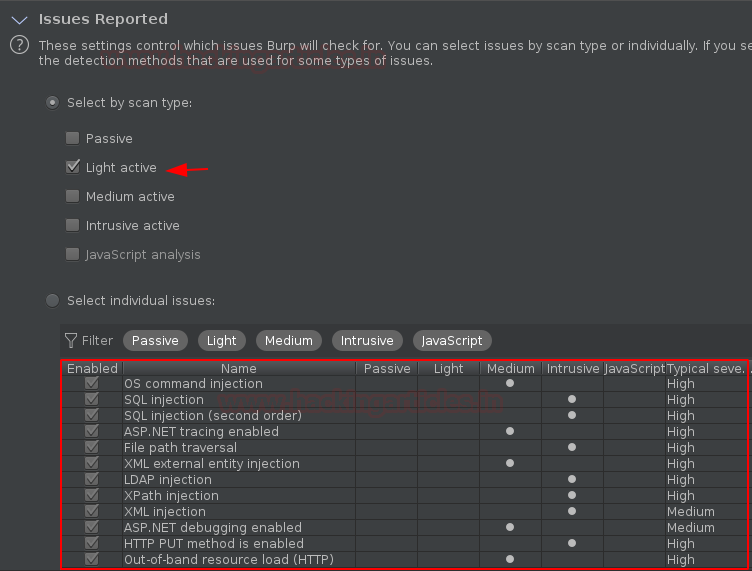

Теперь переходим к самому важному разделу, чтобы определить проблемы, о которых сообщают, выбрав «Тип сканирования». Здесь, чтобы завершить сканирование быстрее, я просто выбираю вариант активного сканирования Light, но вы можете выбрать любой из следующих вариантов:

- Пассивный – эти проблемы обнаруживаются просто путем проверки поведения приложения в отношении запросов и ответов.

- Свет активен – здесь обнаруживаются проблемы, отправляя небольшое количество дополнительных запросов.

- Средняя активность – это проблемы, которые могут быть обнаружены путем отправки запросов, которые приложение может с достаточным основанием рассматривать как вредоносные.

- Активно навязчиво – эти проблемы обнаруживаются путем отправки запросов, которые несут более высокий риск повреждения приложения или его данных. Например, SQL-инъекция.

- Анализ JavaScript – это проблемы, которые могут быть обнаружены путем анализа JavaScript, который приложение выполняет на стороне клиента.

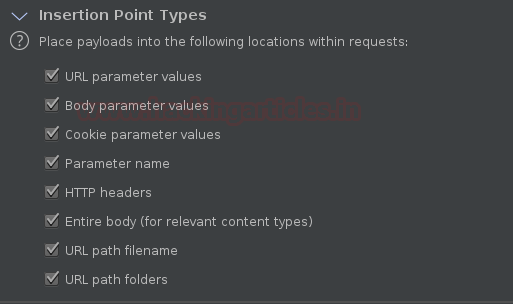

Возможно, вы знакомы с концепцией точек вставки, поскольку они являются наиболее важными секциями уязвимости, которые могут быть затронуты. По сути, это местоположения внутри запросов, куда вводятся полезные данные. Тем не менее, сканер отрыжки также проверяет точки вставки, и, таким образом, им также можно управлять на этом этапе.

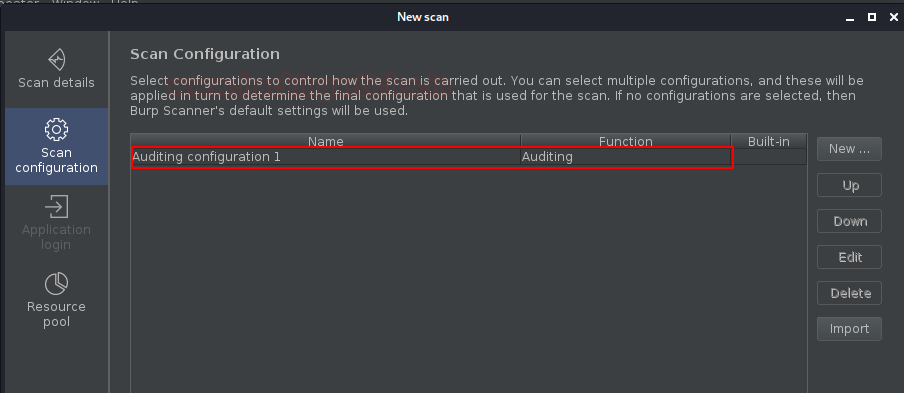

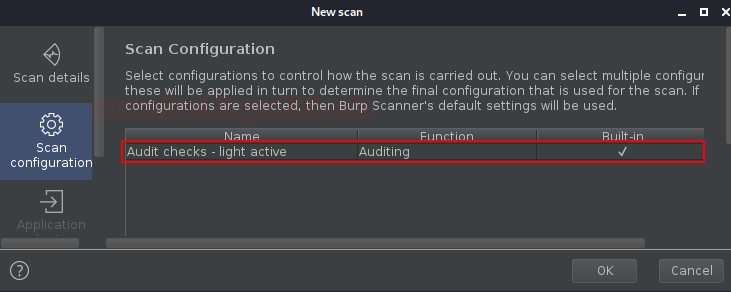

Теперь, когда мы закончили настройку и нажали кнопку «Сохранить», наш настроенный аудит таким образом появится на панели инструментов New Scan.

Однако опция входа в приложение отключена в этом разделе, поскольку нет особой необходимости входить в приложение только для тестирования уязвимостей.

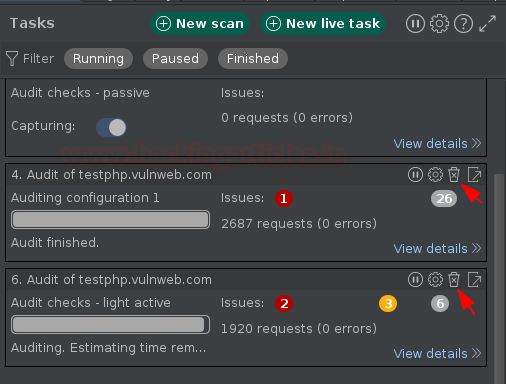

Таким образом, теперь мы знаем, что будет дальше, т.е. нажать кнопку «ОК» и перейти на панель управления. И как только мы туда доберемся, мы получим результат в соответствии с нашей конфигурацией примерно с 2700 запросами.

Но на этот раз главная проблема – только «1».

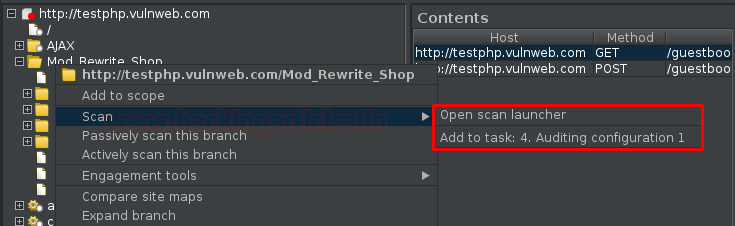

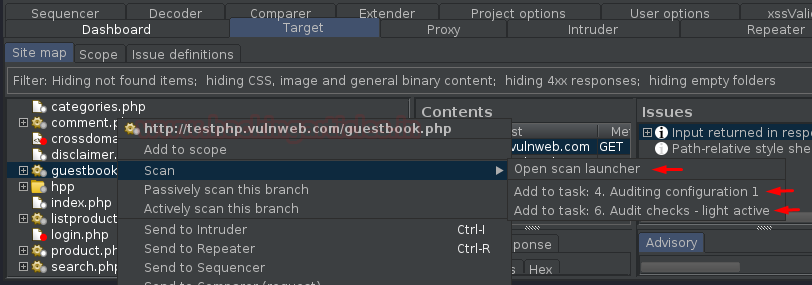

Теперь, если мы вернемся на вкладку Target и выберем любой запрос на левой панели и щелкнем там правой кнопкой мыши, мы получим 2 варианта вместо «1», то есть последняя настройка, которую мы настраиваем, попадет в эту поле, и если мы поделимся каким-либо запросом в нем, он начнет соответственно аудит.

Таким образом, мы снова выберем средство запуска открытого сканирования, чтобы проверить и другие функции. Когда мы возвращаемся, нас приветствуют нашим предыдущим индивидуальным аудитом, но внизу есть опция «Выбрать из библиотеки», щелкните там и проверьте, что он предлагает.

Итак, не было ли немного запутанным настроить аудит, манипулируя всеми имеющимися у него параметрами ??

Таким образом, чтобы избавиться от этого, burpsuite предлагает еще одну замечательную функцию, позволяющую выбрать встроенную проверку аудита, где нам просто нужно выбрать любую и продолжить.

И когда мы выберем один, мы, таким образом, вернем наш вариант обратно в панель управления New Scan.

Нажмите «ОК» и проверьте результат на приборной панели !! Кроме того, теперь, если мы перейдем на вкладку Target и щелкнем правой кнопкой мыши по любому запросу, мы получим 3 варианта, а не 2.

Сканирование и сканирование с расширенным сценарием

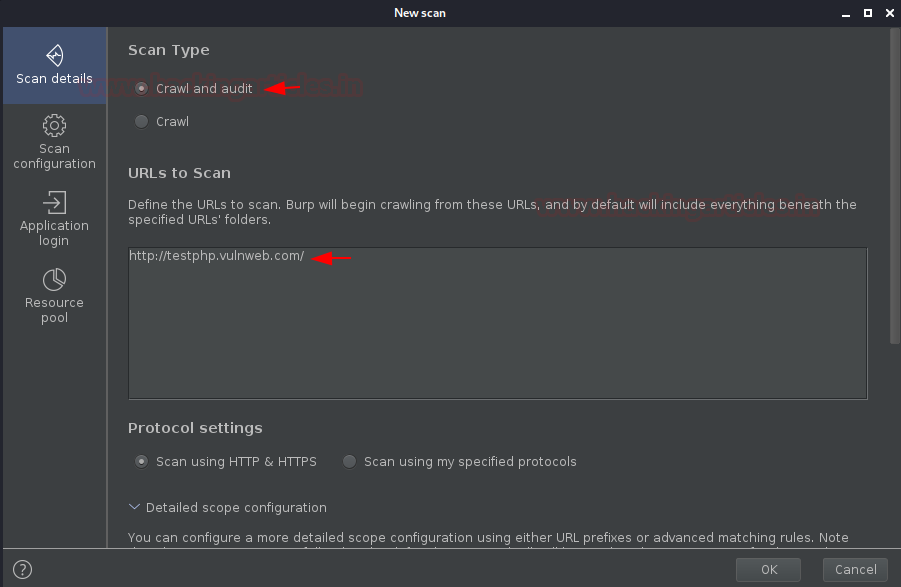

До сих пор мы использовали сканер и искатель по отдельности, но что, если мы хотим делать и то, и другое вместе? Таким образом, чтобы решить эту проблему, создатели отрыгивателя предоставляют нам возможность сквозного сканирования, при котором наш отрыгиватель:

- Сначала просканируйте приложение и откройте для себя его содержимое и функции.

- Далее он начнет проверять его на наличие уязвимостей.

Таким образом, для всего этого нужен «URL».

Давайте проверим, как это сделать.

Вернувшись на панель инструментов, выберите «Новое сканирование», а теперь на этот раз выберите «Сканирование и аудит», далее укажите URL-адрес в нем.

Большой !! Теперь давайте проверим параметры конфигурации сканирования, когда мы перемещаемся туда и когда мы нажимаем кнопку «Создать», вместо того, чтобы перенаправлять нас в меню настройки, он спрашивает нас о том, куда идти, для оптимизации сканирования или настройки аудита.

Однако все внутренние параметры одинаковы.

Удаление определенных задач

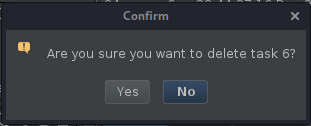

Скорее не только зная, как начать или настраивать вещи, но мы также должны знать, как их все закончить. Таким образом, давайте щелкнем значок мусорной корзины, определенный как параметр задачи, чтобы удалить наши завершенные или незавершенные задачи.

И при этом мы получили всплывающее окно подтверждения как

Автор: Чираг Арора – увлеченный исследователь и технический писатель в Hacking Articles.

Источник записи: https://www.hackingarticles.in